Kybernetické útoky, hrozby, ich typy a ako im predchádzať

V dnešnej digitálnej ére, kde väčšina našich osobných aj pracovných aktivít prebieha online, sa kybernetické útoky stali vážnou hrozbou pre jednotlivcov, firmy aj štátne inštitúcie. Kybernetická bezpečnosť (kyberbezpečnosť, po angl. „cyber security“) je preto kľúčovou oblasťou, ktorá sa zaoberá ochranou systémov, sietí a dát pred neželanými útokmi. Pochopenie, čo je kybernetický útok, ako prebieha a aké sú jeho najčastejšie formy, je prvým krokom k tomu, aby sme vedeli čeliť týmto hrozbám a účinne sa pred nimi chrániť. Tento článok ťa oboznámi s rôznymi typmi kybernetických útokov a vysvetlí ti, ako prebiehajú.

V článku sa dozvieš:

Čo sú kybernetické útoky (cyber attack definition)?

Kybernetické útoky sú pokusy o krádež, zmenu, zničenie, narušenie alebo znefunkčnenie informačných zdrojov a systémov v počítačových sieťach a systémoch. Kybernetické útoky možno zaradiť do dvoch kategórií: vnútorné hrozby alebo vonkajšie hrozby. Vnútorné hrozby vyplývajú z toho, že jednotlivci s legitímnym prístupom k systémom, na ktoré sú zamerané, využívajú svoj prístup na úmyselné alebo neúmyselné zneužitie zraniteľností.

Môže ich vykonať nespokojný alebo nahnevaný zamestnanec alebo dodávateľ s prístupom do systémov organizácie. Hrozba z vonkajšieho prostredia pochádza od niekoho, kto nemá žiadny vzťah k systému, na ktorý útočí, napríklad od zločineckých organizácií alebo hackerov.

Kybernetické útoky sa môžu zamerať na širokú škálu obetí, od jednotlivých používateľov až po podniky alebo dokonca vlády. Pri útokoch na podniky alebo iné organizácie je cieľom hackera zvyčajne získať prístup k citlivým a cenným zdrojom spoločnosti, ako sú duševné vlastníctvo, dáta o zákazníkoch alebo platobné dáta.

Ako prebieha kybernetický útok?

Kyber útok sa začína tým, že si útočník vyberie cieľ, ktorým môže byť jednotlivec, organizácia alebo konkrétna zraniteľnosť, napríklad zastaraný softvér alebo slabé bezpečnostné konfigurácie. Útočníci zhromažďujú informácie o cieli prostredníctvom techník, ako je skenovanie sietí, vyhľadávanie odhalených systémov alebo dokonca získavanie údajov verejne dostupných online. Keď majú dostatok informácií, využijú slabiny systému na získanie neoprávneného prístupu.

Ako funguje kyber útok?

- Počiatočný prístup: Útočník si vytvorí pozíciu v systéme, často zneužitím zraniteľností alebo použitím metód sociálneho inžinierstva, ako je phishing, aby používateľov oklamal a prinútil ich poskytnúť svoje údaje. Tento krok môže zahŕňať aj útoky hrubou silou na slabé heslá alebo použitie ukradnutých poverení z predchádzajúcich prípadov narušenia ochrany údajov.

- Vykonávanie: Po preniknutí do systému môže útočník spustiť škodlivý kód, ktorý je často zamaskovaný ako legitímny softvér alebo vložený do súborov, ako sú prílohy e-mailov. Kód sa zvyčajne pripojí k serveru útočníka a stiahne ďalšie nástroje alebo pokyny.

- Zvýšenie oprávnení: Útočník sa pokúša získať vyššie oprávnenia v systéme, napríklad prístup správcu, aby sa mohol voľne pohybovať a vykonávať pokročilejšie operácie. Často ide o využívanie zraniteľností systému alebo nesprávnej konfigurácie.

- Rozšírenie útoku: Po získaní prístupu k jednému systému sa útočník pohybuje po sieti laterálne a snaží sa získať kontrolu nad viacerými zariadeniami a prístup k citlivým oblastiam, ako sú databázy alebo doménové kontrolery. Často opätovne používa poverenia alebo využíva ďalšie zraniteľnosti na šírenie.

- Konečný cieľ: Útočník môže ukradnúť dáta, nainštalovať ransomvér na zašifrovanie súborov a požadovať platbu, narušiť prevádzku alebo sabotovať sieť. V niektorých prípadoch zostáva útočník skrytý dlhší čas (Advanced Persistent Threat, APT) a pokračuje v získavaní cenných údajov.

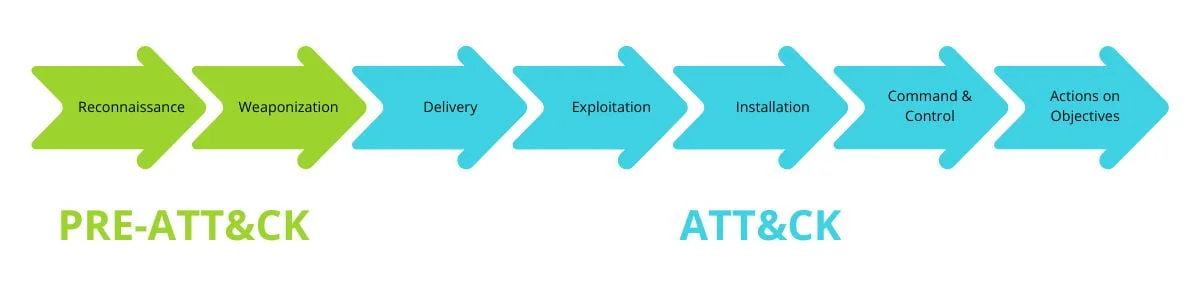

Počas celého procesu útočníci používajú rôzne techniky, aby sa vyhli odhaleniu, napríklad šifrovanie, obfuskáciu alebo vymazávanie protokolov. Kybernetické útoky môžu byť rôzne zložité, ale často sa riadia týmto všeobecným vzorom:

Typy kybernetických útokov (cyber attack types)

V súčasnosti sa vo svete vyskytuje mnoho druhov kybernetických útokov. Ak poznáme rôzne typy týchto útokov, je pre nás jednoduchšie chrániť pred nimi naše siete a systémy. V tejto časti sa budeme bližšie zaoberať najčastejšie sa vyskytujúcimi kybernetickými útokmi, ktoré môžu v závislosti od rozsahu postihnúť jednotlivca alebo veľkú firmu.

1. Malvér – definícia (malware definition)

Veľa ľudí odpoveď na otázku čo je malvér nepozná. Stretli sa s ním, počuli o ňom, ale definovať ho nevedia. Malvér (skratka pre „škodlivý softvér“, po angl. „malicious software – malware“) je akýkoľvek typ softvéru určený na poškodenie, zneužitie alebo získanie neoprávneného prístupu k počítačom, sieťam alebo zariadeniam. Používajú ho kyberzločinci na krádež citlivých údajov, narušenie prevádzky alebo prevzatie kontroly nad systémami na škodlivé účely.

Malvér sa môže do systému dostať prostredníctvom podvodných e-mailov, škodlivých súborov na stiahnutie, infikovaných webových lokalít alebo ohrozených aktualizácií softvéru. Keď sa dostane dovnútra systému, môže vykonávať rôzne škodlivé činnosti, napríklad kradnúť dáta, špehovať používateľov alebo poškodzovať súbory.

Typy malvéru (malware types)

- Rootkit (Rootkit attack) – Na rozdiel od iných škodlivých kódov je rootkit súbor softvérových nástrojov, ktoré sa používajú na otvorenie „zadných dvierok“ v zariadení obete. To umožňuje útočníkovi nainštalovať ďalší škodlivý softvér, napríklad ransomvér a keyloggery, alebo získať vzdialený prístup k iným zariadeniam v sieti a kontrolu nad nimi. Aby sa vyhli odhaleniu, rootkity často deaktivujú bezpečnostný softvér. Keď rootkit získa kontrolu nad zariadením, môže sa použiť na odosielanie nevyžiadanej pošty, pripojenie do botnetu alebo zhromažďovanie citlivých údajov a ich odosielanie späť útočníkovi.

- Trojský kôň (Trojan horse / Trojan virus) – Trójsky kôň je program stiahnutý a nainštalovaný do počítača, ktorý sa zdá byť neškodný, ale v skutočnosti je škodlivý. Zvyčajne je tento škodlivý softvér ukrytý v nevinne vyzerajúcej prílohe e-mailu alebo v bezplatne stiahnutej aplikácii. Keď používateľ klikne na prílohu alebo stiahne program, škodlivý softvér sa prenesie do jeho počítačového zariadenia. Po jeho vložení škodlivý kód vykoná akúkoľvek úlohu, ktorú útočník navrhol. Často je to na spustenie okamžitého útoku, ale môže tiež vytvoriť zadné dvierka, ktoré hacker použije pri budúcich útokoch.

- Spyware (Spyware virus) – Po nainštalovaní spyware monitoruje internetové aktivity obete, sleduje prihlasovacie údaje a špehuje citlivé informácie – to všetko bez súhlasu alebo vedomia používateľa. Kyberzločinci používajú spyware napríklad na získanie čísel kreditných kariet a bankových účtov a na získanie hesiel. Vládne agentúry v mnohých krajinách tiež používajú spyware – najznámejší je program s názvom Pegasus – na špehovanie aktivistov, politikov, diplomatov, blogerov, výskumných laboratórií a spojencov.

- Ransomware (Ransomware cyber attack) – Ransomware je typ škodlivého softvéru, ktorý zablokuje prístup k súborom alebo celému systému tým, že ich zašifruje. Po zablokovaní prístupu agresori požadujú výkupné za ich dešifrovanie. Tento typ útoku je zvyčajne veľmi rýchly a môže ovplyvniť aj zálohy, čím sťaží obnovenie systémov bez zaplatenia výkupného. Ransomware sa často šíri prostredníctvom phishingových e-mailov alebo infikovaných webových stránok. Slávnym príkladom je útok ransomware WannaCry, ktorý postihol tisíce organizácií po celom svete.

- Adware – Adware je softvér, ktorý zobrazuje nevyžiadané reklamy na zariadení používateľa, často bez jeho súhlasu. Hoci adware nemusí byť vždy škodlivý, môže narušiť používateľskú skúsenosť tým, že spomaľuje zariadenie a zobrazovanie reklám je nepretržité. Často sa inštaluje nevedomky, napríklad spolu s bezplatným softvérom. V niektorých prípadoch môže adware sledovať správanie používateľa online, aby cielil reklamy alebo získal citlivé dáta.

- Worms (Worms virus) – Worms (červy) sú samoreplikujúce sa škodlivé programy, ktoré sa šíria cez siete bez potreby interakcie používateľa. Na rozdiel od vírusov sa červy nemusia viazať na iné programy alebo súbory. Ich hlavným cieľom je infikovať čo najviac zariadení a šíriť sa čo najrýchlejšie. Červy môžu spôsobiť vážne škody, napríklad zahltenie sietí, spomalenie systémov alebo inštaláciu ďalšieho malvéru. Príkladom je Morris Worm, jeden z prvých veľkých internetových červov.

- Botnet – Botnet je sieť infikovaných zariadení (tzv. „botov“), ktoré sú pod kontrolou útočníka. Zariadenia v botnete môžu byť použité na koordinované útoky, ako napríklad DDoS útoky (Distributed Denial of Service), pri ktorých botnet zahlcuje cieľový server nadmerným množstvom požiadaviek, čím ho vyraďuje z prevádzky. Zariadenia môžu byť infikované rôznymi typmi malvéru, často bez vedomia používateľa. Botnety sa tiež používajú na šírenie spamu alebo kradnutie údajov.

2. DoS útok – definícia (Denial of Service attack definition)

Denial-of-Service útok (DoS attack) je škodlivý, cielený útok, ktorý zaplavuje sieť falošnými požiadavkami s cieľom narušiť obchodné operácie.

Pri útoku DoS používatelia nemôžu vykonávať bežné a potrebné úlohy, ako napríklad prístup k e-mailu, webovým stránkam, online účtom alebo iným zdrojom, ktoré sú prevádzkované napadnutým počítačom alebo sieťou. Hoci väčšina útokov DoS nemá za následok stratu údajov a zvyčajne sa vyriešia bez zaplatenia výkupného, organizáciu stoja čas, peniaze a iné zdroje, aby obnovila kritické obchodné operácie.

Rozdiel medzi útokmi DoS a distribuovaným odmietnutím služby (DDoS) súvisí s pôvodom útoku. Útoky DoS vychádzajú len z jedného systému, zatiaľ čo útoky DDoS sa uskutočňujú z viacerých systémov. Útoky DDoS sú rýchlejšie a ťažšie blokovateľné ako útoky DOS, pretože na zastavenie útoku je potrebné identifikovať a neutralizovať viacero systémov.

3. Phishing – čo to je?

Phishing je kybernetický útok, pri ktorom sa útočník pokúša vylákať od osôb citlivé informácie, ako sú používateľské mená, heslá, čísla kreditných kariet alebo iné osobné dáta. Zvyčajne ide o podvodnú komunikáciu, často vo forme e-mailu alebo textovej správy, ktorá sa tvári, že pochádza z legitímneho zdroja, napríklad od dôveryhodnej spoločnosti alebo kolegu.

Phishing – typy

1. E-mailový phishing

E-mailový phishing je najbežnejším typom phishingového útoku, pri ktorom agresori hromadne posielajú podvodné e-maily, ktoré sa tvária, že pochádzajú z dôveryhodných zdrojov, ako sú banky, online služby alebo známe spoločnosti.

- E-mail obsahuje škodlivý odkaz alebo prílohu, ktorá po kliknutí presmeruje obeť na falošnú webovú stránku, ktorá sa podobá na legitímnu. Obete sú potom podvedené, aby zadali osobné údaje, ako sú prihlasovacie alebo údaje o kreditnej karte.

- Príklad: E-mail, ktorý vyzerá ako od banky a žiada ťa o aktualizáciu údajov o účte prostredníctvom poskytnutého odkazu.

2. Spear Phishing

Spear phishing je cielenejšia forma phishingu zameraná na konkrétne osoby alebo organizácie.

- Na rozdiel od hromadných phishingových e-mailov sa pri spear phishingových útokoch používajú personalizované informácie (napríklad meno príjemcu, jeho pracovná pozícia alebo podrobnosti o firemnom projekte), aby správa vyzerala legitímnejšie.

- Príklad: Spear phishingový e-mail môže vyzerať, že pochádza od kolegu alebo šéfa a žiada vás o zaslanie citlivých firemných informácií alebo o obnovenie hesla.

3. Whaling

Whaling sa zameriava na vysokopostavené osoby v rámci organizácie, ako sú generálni riaditelia alebo vedúci pracovníci.

- Agresori sa vydávajú za dôveryhodnú osobu, pričom ako lákadlo často používajú naliehavé obchodné záležitosti. Tieto e-maily sú vysoko personalizované a zameriavajú sa na informácie na úrovni vedúcich pracovníkov, ako sú obchodné poverenia, finančné dáta alebo strategické plány.

- Príklad: E-mail adresovaný generálnemu riaditeľovi, ktorý sa vydáva za právny orgán alebo iného vysokopostaveného riadiaceho pracovníka a žiada o citlivé obchodné dokumenty alebo veľké bankové prevody.

4. Vishing (hlasový phishing)

Vishing zahŕňa phishingové útoky vedené prostredníctvom telefonických hovorov.

- Agresori sa vydávajú za dôveryhodné organizácie, ako sú banky alebo vládne agentúry, a presviedčajú obete, aby poskytli citlivé informácie, ako sú heslá, bankové dáta alebo čísla sociálneho poistenia.

- Príklad: Telefonát od osoby z tvojej banky, ktorá žiada číslo účtu alebo kód PIN na „overenie“ tvojej totožnosti.

5. Smishing (SMS phishing)

Smishing je phishing prostredníctvom SMS alebo textových správ.

- Útočník odošle textovú správu, ktorá obsahuje škodlivý odkaz alebo telefónne číslo, ktoré príjemcu vyzýva, aby podnikol naliehavé kroky. Cieľom je často krádež osobných údajov alebo infikovanie mobilného zariadenia škodlivým softvérom.

- Príklad: V prípade, že sa na internete objaví e-mailová správa, ktorá sa týka mobilného telefónu, je možné, že bude obsahovať napríklad toto: Textová správa, ktorá tvrdí, že tvoj bankový účet je zablokovaný a žiada ťa, aby si klikol na odkaz na overenie údajov o účte.

4. Spoofing (Spoofing attack)

Definícia útoku spoofing je jednoduchá. Je to typ kybernetického útoku, pri ktorom sa útočník vydáva za dôveryhodný subjekt alebo systém, aby oklamal jednotlivcov alebo systémy a prinútil ich udeliť prístup alebo zdieľať citlivé informácie. Hlavným cieľom je získať neoprávnený prístup, ukradnúť údaje alebo spustiť ďalšie útoky pod zámienkou legitímneho zdroja. K spoofingu môže dochádzať v rôznych kontextoch, od e-mailovej komunikácie až po sieťové pripojenia.

Typy spoofingu (spoofing types)

1. E-mail spoofing

Agresori posielajú podvodné e-maily, ktoré sa tvária, že pochádzajú od dôveryhodného odosielateľa, napríklad od kolegu, obchodného partnera alebo známej spoločnosti.

Zmenou poľa „Od“ v hlavičke e-mailu vytvoria dojem, že e-mail pochádza od niekoho iného. Tento typ falšovania sa často používa pri phishingových útokoch s cieľom oklamať príjemcu, aby zdieľal citlivé dáta alebo klikol na škodlivé odkazy.

Príklad: Prijatie e-mailu, ktorý vyzerá ako od banky a žiada ťa o prihlásenie alebo obnovenie hesla prostredníctvom podvodného odkazu.

2. IP spoofing

Agresori manipulujú so zdrojovou IP adresou v hlavičke paketu, aby sa zdalo, že paket pochádza z dôveryhodnej alebo známej IP adresy.

IP spoofing sa bežne používa na získanie neoprávneného prístupu do siete alebo na spustenie útokov DDoS (Distributed Denial of Service) zaplavením cieľa prevádzkou z mnohých podvrhnutých IP adries.

Príklad: Útočník pošle do systému škodlivé dátové pakety, ktoré sa tvária, akoby pochádzali z dôveryhodného zdroja v sieti.

3. URL Spoofing

Útočníci vytvárajú falošné webové stránky, ktoré majú napodobňovať legitímne webové stránky, často s cieľom ukradnúť citlivé informácie, ako sú používateľské mená, heslá alebo platobné dáta.

Útočník zaregistruje názov domény podobný dôveryhodnej webovej lokalite, pričom zmení jeden alebo dva znaky, aby oklamal užívateľov (napr. „g00gle.com“ namiesto „google.com“). Keď používatelia navštívia podvrhnutú webovú lokalitu, sú podvedení a zadajú citlivé informácie.

Príklad: Podvodná webová stránka, ktorá vyzerá ako prihlasovacia stránka do internetového bankovníctva, ale v skutočnosti ju ovláda útočník s cieľom získať prihlasovacie údaje.

4. ARP spoofing

Útočník odosiela falošné správy ARP v rámci miestnej siete, aby priradil svoju adresu MAC k adrese IP iného zariadenia, často brány alebo smerovača.

Tento typ útoku umožňuje útočníkovi zachytiť, upraviť alebo zastaviť prenos údajov medzi zariadeniami v sieti. Často sa používa pri útokoch typu Man in the Middle (MITM).

Príklad: V prípade, že sa v sieti objaví útok, je možné, že sa v sieti objaví útok, ktorý je v rozpore s pravidlami, ktoré sa vzťahujú na sieť: Útočník zachytí komunikáciu medzi tvojim zariadením a smerovačom, čo mu umožní sledovať alebo meniť odosielané a prijímané dáta.

5. Útoky založené na identite – definícia (identity based attacks – definition)

Útoky založené na identite je veľmi ťažké odhaliť. Ak boli kompromitované platné poverovacie údaje používateľa a protivník sa vydáva za tohto používateľa, je často veľmi ťažké rozlíšiť typické správanie používateľa od správania hackera pomocou tradičných bezpečnostných opatrení a nástrojov.

Typy kybernetických útokov založených na identite

1. Útok Man in the Middle (MITM)

Útok MITM nastáva vtedy, keď útočník tajne zachytí a potenciálne zmení komunikáciu medzi dvoma stranami. Cieľom je často krádež citlivých údajov, ako sú prihlasovacie údaje, bankové informácie alebo osobné údaje. Útočník sa vloží medzi obeť a cieľ, často pomocou techník, ako je odpočúvanie Wi-Fi alebo podvrhnutie DNS. Útočník môže jednoducho počúvať alebo upraviť konverzáciu, presmerovať finančné prostriedky, presvedčiť obeť, aby zmenila heslá, alebo vykonať neoprávnené akcie.

Príklad: Zachytenie komunikácie medzi používateľom a jeho bankou počas online transakcie.

2. Útok typu Pass-the-Hash

Pri útoku Pass-the-Hash (PtH) kyberzločinci ukradnú hashovanú verziu hesla, ktorá je zašifrovanou reprezentáciou pôvodného hesla. Namiesto prelomenia hesla agresori použijú hash priamo na overenie a začatie novej relácie. Tento útok je bežný v prostredí Windows, kde sa hash ukladá a prenáša cez sieť.

Príklad: Útočník získa neoprávnený prístup do podnikovej siete pomocou ukradnutého hashu z napadnutého zariadenia bez toho, aby musel prelomiť skutočné heslo.

3. Golden ticket útok

Útok Golden Ticket zahŕňa zneužitie zraniteľností v autentifikačnom protokole Kerberos, ktorý používa služba Microsoft Active Directory. Agresori vytvoria „zlatý ticket“, ktorý im umožní neobmedzený prístup k doménovému kontroleru a ďalším kritickým zdrojom v sieti. Pomocou zlatého ticketu môžu agresori obísť overovanie a zachovať si trvalý prístup.

Príklad: Útočník ukradne kľúčové dáta z doménového kontrolera a vytvorí zlatý ticket, ktorý mu umožní neobmedzený prístup do celej siete organizácie bez potreby opätovného overovania.

4. Silver ticket útok

Silver ticket útok je podobný golden ticket útoku, ale má obmedzenejší rozsah. Agresori vytvárajú sfalšované servisné tickety, aby získali prístup ku konkrétnym službám. Po odcudzení hesla k účtu s prístupom na úrovni služieb útočník vytvorí falošný autentifikačný ticket, ktorý poskytuje neoprávnený prístup ku konkrétnej službe (napr. zdieľané súbory, databázy) v sieti.

Príklad: Získanie prístupu ku konkrétnemu aplikačnému serveru sfalšovaním servisného ticketu pomocou ukradnutého hesla.

5. Zber poverení (Credential Harvesting)

Pod pojmom zber poverení sa rozumie zhromažďovanie poverení používateľov vrátane používateľských mien, hesiel a iných prihlasovacích údajov, často prostredníctvom phishingu, keyloggingu alebo narušenia. Útočníci zhromažďujú tieto informácie s cieľom použiť ich na neoprávnený prístup alebo ich predať na dark webe. Prihlasovacie údaje sa často zbierajú hromadne z rôznych zdrojov vrátane phishingových webových stránok alebo infekcií škodlivým softvérom.

Príklad: Phishingový e-mail oklame obeť, aby zadala svoje prihlasovacie údaje na falošnú webovú stránku, ktorú potom útočníci použijú na získanie prístupu k jej skutočným účtom.

6. Zneužitie poverení (Credential Stuffing)

V prípade zneužitia poverení ide o použitie ukradnutých poverení z jedného narušeného systému na pokus o prístup do iných systémov. Keďže ľudia často opakovane používajú heslá na viacerých účtoch, agresori sa pokúšajú prihlásiť do nesúvisiacich služieb (napríklad e-mailu, sociálnych sietí alebo bankovníctva) pomocou poverení získaných z iných narušení.

Príklad: Použitie poverení ukradnutých z narušenej webovej lokality elektronického obchodu na pokus o prístup do účtov sociálnych médií obete.

7. Password Spraying

Útočník sa pokúša získať prístup k mnohým účtom pomocou jedného alebo niekoľkých spoločných hesiel, čím sa vyhne zablokovaniu. Na rozdiel od tradičných útokov hrubou silou, ktoré sa zameriavajú na jeden účet s mnohými heslami, je útok ‚rozprašovaním‘ hesiel zameraný na mnoho účtov s niekoľkými spoločnými heslami (napr. „password123“). To pomáha vyhnúť sa detekčným mechanizmom, ktoré po viacerých neúspešných pokusoch o prihlásenie zablokujú účty.

Príklad: Útočník skúša heslo „Welcome2023“ na stovkách používateľských účtov v rámci organizácie.

8. Útoky hrubou silou (Brute Force Attacks)

Útok hrubou silou zahŕňa systematické hádanie hesiel alebo šifrovacích kľúčov metódou pokusov a omylov, kým sa nenájde správne heslo. Agresori používajú automatizovaný softvér na rýchle skúšanie rôznych kombinácií používateľských mien a hesiel. Ak majú dostatok času a výpočtového výkonu, môžu nakoniec nájsť správnu kombináciu.

Príklad: Útočník použije nástroj, ktorý po vyskúšaní tisícov kombinácií uhádne správne heslo pre konto správcu.

6. Útoky typu Code injection (Code injection attacks)

Útoky typu „code injection“ spočívajú v tom, že útočník vloží do zraniteľného počítača alebo siete škodlivý kód, aby zmenil jeho priebeh. Existuje viacero typov útokov typu code injection:

1. SQL Injection

Útok SQL Injection využíva systémové zraniteľnosti na injektovanie škodlivých príkazov SQL do aplikácie riadenej údajmi, čo následne umožní hackerovi získať informácie z databázy. Hackeri používajú techniky SQL Injection na zmenu, krádež alebo vymazanie údajov z databázy aplikácie.

Predstav si webovú stránku s prihlasovacím formulárom. Bežne by aplikácia poslala do databázy SQL dotaz v podobe:

SELECT * FROM users WHERE username = ‚pouzivatel‘ AND password = ‚heslo‘;

Avšak, ak útočník zadá do poľa pre používateľské meno nasledujúci reťazec:

‚ OR ‚1‘=’1′

SQL dotaz by mohol vyzerať takto:

SELECT * FROM users WHERE username = “ OR ‚1‘=’1′ AND password = ‚heslo‘;

Tento dotaz je teraz vždy pravdivý, pretože ‚1‘=’1′ je podmienka, ktorá je vždy splnená. Útočník sa týmto spôsobom môže prihlásiť do systému bez toho, aby poznal skutočné prihlasovacie údaje.

2. Cross-Site Scripting (XSS)

Cross Site Scripting (XSS) je útok typu code injection, pri ktorom útočník vloží škodlivý kód do legitímnej webovej stránky. Kód sa potom spustí ako infikovaný skript vo webovom prehliadači používateľa, čo útočníkovi umožní ukradnúť citlivé informácie alebo sa vydávať za používateľa.

Webové fóra, diskusné fóra, blogy a iné webové stránky, ktoré umožňujú používateľom zverejňovať vlastný obsah, sú najnáchylnejšie na útoky XSS.

3. Malvertising

Útok zvyčajne začína prelomením servera tretej strany, čo kybernetickému zločincovi umožní vložiť škodlivý kód do zobrazovanej reklamy alebo do niektorého jej prvku, ako je napríklad kópia reklamného banneru, kreatívny obrázok alebo videoobsah. Po kliknutí návštevníka webovej lokality poškodený kód v reklame nainštaluje do počítača používateľa škodlivý softvér alebo adware.

4. Data poisoning

Data poisoning je typ kybernetického útoku, pri ktorom protivník úmyselne kompromituje tréningovú sadu údajov používanú modelom umelej inteligencie alebo strojového učenia s cieľom manipulovať s fungovaním tohto modelu. Pri manipulácii so súborom údajov vo fáze trénovania môže protivník zaviesť skreslenie, zámerne vytvoriť chybné výstupy, zaviesť zraniteľnosti alebo inak ovplyvniť predikčné schopnosti modelu.

7. Útoky na dodávateľský reťazec (Supply chain attack)

Útok na dodávateľský reťazec je typ kybernetického útoku, ktorý je zameraný na dôveryhodného dodávateľa tretej strany, ktorý ponúka služby alebo softvér dôležitý pre dodávateľský reťazec. Útoky na dodávateľský reťazec softvéru vnášajú do aplikácie škodlivý kód s cieľom infikovať všetkých používateľov aplikácie, zatiaľ čo útoky na dodávateľský reťazec hardvéru kompromitujú fyzické komponenty s rovnakým cieľom.

Softvérové dodávateľské reťazce sú obzvlášť zraniteľné, pretože moderný softvér nie je napísaný od nuly: skôr zahŕňa mnoho hotových komponentov, ako sú API tretích strán, otvorený zdrojový kód a proprietárny kód od dodávateľov softvéru.

8. Útoky sociálneho inžinierstva – definícia (Social engineering cyber attack definition)

Sociálne inžinierstvo je technika, pri ktorej útočníci používajú psychologické taktiky na manipuláciu ľudí, aby vykonali požadovanú akciu. Pomocou silných motivátorov, ako sú láska, peniaze, strach a postavenie, môžu získať citlivé informácie, ktoré môžu neskôr použiť buď na vydieranie organizácie, alebo na využitie týchto informácií na získanie konkurenčnej výhody.

Typy útokov sociálneho inžinierstva (social engineering attack types)

1. Pretexting

Pri pretextingu získajú agresori prístup k informáciám, systému alebo používateľovi tak, že predstierajú falošný scenár, ktorým si získajú dôveru obete. To zahŕňa vydávanie sa za investičného bankára, zamestnanca oddelenia ľudských zdrojov alebo dokonca za IT špecialistu.

2. Kompromitácia obchodnej elektronickej pošty (BEC)

Pri útoku BEC útočníci prevezmú identitu dôveryhodného používateľa, aby okrem iného oklamali zamestnancov alebo zákazníkov spoločnosti a prinútili ich uskutočniť platby alebo zdieľať údaje.

3. Dezinformačná kampaň

Dezinformačné kampane sú zámerné snahy o šírenie nepravdivých informácií, najmä z politických alebo vojnových dôvodov. Protivníci využívajú siete sociálnych médií, ktoré zasahujú obrovské publikum, na šírenie falošných naratívov prostredníctvom hojného využívania botov a falošných účtov, čím vytvárajú falošný pocit spoločného názoru.

4. Honeytrap

Útoky typu Honeytrap sa zameriavajú na osoby, ktoré hľadajú lásku alebo priateľstvo v zoznamovacích aplikáciách/webových stránkach. Útočníci vytvárajú falošné profily a využívajú nadčasovo vybudovaný vzťah, aby obeť oklamali a prinútili ju poskytnúť im peniaze, informácie alebo prístup do siete na inštaláciu škodlivého softvéru.

5. Tailgating/Piggybacking

Tailgating, známy aj ako piggybacking, je typ útoku, ktorý sa uskutočňuje osobne a to tak, že sa útočník drží blízko zamestnanca spoločnosti a žiada ho, aby mu podržal dvere. Keď sa protivník dostane dovnútra zariadenia, pokúsi sa fyzicky ukradnúť alebo zničiť citlivé informácie.

9. Vnútorné hrozby – definícia (Insider threats definition)

IT tímy, ktoré sa zameriavajú výlučne na externé hrozby, riešia len časť bezpečnostného prostredia. Vnútorné hrozby, ktoré sa týkajú súčasných alebo bývalých zamestnancov, predstavujú významné riziko, pretože tieto osoby majú priamy prístup k sieti spoločnosti, citlivým údajom, duševnému vlastníctvu a často disponujú cennými znalosťami obchodných procesov a politík, ktoré by mohli uľahčiť útok.

Hoci mnohé vnútorné hrozby sú zlomyseľné a motivované napríklad finančným ziskom z predaja dôverných informácií na dark webe alebo emocionálnou manipuláciou prostredníctvom taktiky sociálneho inžinierstva, nie všetky sú úmyselne škodlivé. Niektoré sú výsledkom nedbanlivosti.

Na účinné riešenie tak zlomyseľných, ako aj nedbanlivostných vnútorných hrozieb by organizácie mali zaviesť spoľahlivý program školení v oblasti kybernetickej bezpečnosti. Toto školenie by malo zamestnancov vzdelávať v oblasti rozpoznávania a zmierňovania potenciálnych bezpečnostných rizík vrátane tých, ktoré predstavujú insideri.

10. DNS tunneling definícia (DNS tunneling definition)

Čo je DNS tunneling ? DNS tunneling je typ kybernetického útoku, ktorý využíva dotazy a odpovede systému názvov domén (DNS) na obchádzanie tradičných bezpečnostných opatrení a prenos údajov a kódu v rámci siete.

Po infikovaní môže hacker voľne vykonávať príkazové a kontrolné činnosti. Tento tunel poskytuje hackerovi cestu na vypustenie škodlivého softvéru a/alebo na získanie údajov, IP alebo iných citlivých informácií ich zakódovaním bit po bite v sérii odpovedí DNS.

Útoky tunelovaním DNS sa v posledných rokoch rozšírili, čiastočne aj preto, že ich nasadenie je relatívne jednoduché. Súpravy nástrojov a návody na tunelovanie sú dokonca ľahko dostupné online prostredníctvom bežných stránok, ako je YouTube.

11. Útoky založené na internete vecí (IoT-based attacks)

Útok založený na internete vecí (IoT) je akýkoľvek kybernetický útok, ktorý je zameraný na zariadenie alebo sieť internetu vecí. Po kompromitácii môže hacker prevziať kontrolu nad zariadením, ukradnúť dáta alebo sa pripojiť k skupine infikovaných zariadení a vytvoriť botnet na spustenie útokov DoS alebo DDoS.

Vzhľadom na to, že sa očakáva rýchly rast počtu pripojených zariadení, odborníci na kybernetickú bezpečnosť očakávajú, že počet infekcií internetu vecí bude tiež rásť. Okrem toho môže k nárastu útokov viesť aj zavádzanie sietí 5G, ktoré podporí používanie pripojených zariadení.

12. Útoky na báze umelej inteligencie (AI-powered attacks)

So zdokonaľovaním technológií AI a ML sa zvyšuje aj počet prípadov použitia. Tak ako odborníci na kybernetickú bezpečnosť využívajú AI a ML na ochranu svojich online prostredí, aj útočníci využívajú tieto nástroje na získanie prístupu do siete alebo krádež citlivých informácií.

Adversial AI/ML

Cieľom útokov Adversarial AI/ML je narušiť alebo zmanipulovať systémy umelej inteligencie a strojového učenia zavedením klamlivých alebo nepresných údajov počas fázy trénovania. Starostlivým vytvorením vstupov, ktoré využívajú slabé miesta modelu, môžu útočníci spôsobiť, že umelá inteligencia bude robiť nesprávne predpovede alebo rozhodnutia.

Príklad: Predstav si autonómne vozidlo poháňané umelou inteligenciou, ktoré pomocou strojového učenia rozpoznáva dopravné značky a na ich základe prijíma rozhodnutia o jazde. Útočník by mohol pomocou nepriateľských techník jemne zmeniť vzhľad značky Stop tak, aby sa systému umelej inteligencie vozidla javila ako značka Daj prednosť v jazde.

Tieto zmeny by mohli byť pre ľudské oči nepostrehnuteľné, ale spôsobili by, že umelá inteligencia by značku nesprávne interpretovala a potenciálne by viedla k nebezpečnému správaniu počas jazdy.

Temná umelá inteligencia (Dark AI)

Temná umelá inteligencia sa vzťahuje na škodlivé používanie technológií umelej inteligencie a ML určených na zneužívanie zraniteľností systému. Na rozdiel od bežných útokov Dark AI často pôsobí skryto, takže je ťažké ju odhaliť, kým nie je spôsobená značná škoda. Využíva pokročilé techniky AI na vykonávanie sofistikovaných a skrytých útokov.

Príklad: Využívanie nástrojov riadených umelou inteligenciou na automatické objavovanie a zneužívanie bezpečnostných chýb v softvéri alebo systémoch.

Deepfake

Deepfake zahŕňa použitie umelej inteligencie na vytvorenie vysoko realistických, ale falošných médií vrátane obrázkov, videí a zvuku. Tieto falzifikáty môžu oklamať divákov tým, že vytvárajú dojem, akoby ľudia povedali alebo urobili veci, ktoré nikdy neurobili. Deepfakes sa môžu použiť na manipuláciu s verejnou mienkou, poškodenie reputácie alebo zasahovanie do politických procesov.

Príklad: Sfalšované video politickej osobnosti, ktorá urobila kontroverzné vyhlásenia, ku ktorým v skutočnosti nikdy nedošlo.

Sociálne inžinierstvo generované umelou inteligenciou (AI-generated social engineering)

Útoky sociálneho inžinierstva generované umelou inteligenciou zahŕňajú vytvorenie sofistikovaných chatbotov alebo virtuálnych asistentov, ktorí napodobňujú interakcie podobné ľudským. Tieto systémy AI sa zapájajú do konverzácie s používateľmi s cieľom získať citlivé informácie alebo ich presvedčiť, aby vykonali škodlivé kroky.

Príklad: Presvedčivý chatbot s umelou inteligenciou, ktorý sa vydáva za zákaznícky servis a žiada používateľov o poskytnutie osobných údajov alebo prihlasovacích údajov.

Ako možno zabrániť kybernetickému útoku?

Počítačové útoky budú naďalej čoraz častejšie a sofistikovanejšie. Dobrou správou je, že existuje niekoľko vecí, ktoré môžu organizácie urobiť, aby minimalizovali risk.

Aktualizuj svoj softvér

Aktualizované softvérové systémy sú odolnejšie ako zastarané verzie, ktoré môžu mať slabé miesta. Aktualizácie môžu opraviť všetky chyby a slabé miesta v softvéri, preto je optimálne mať najnovšiu verziu. Okrem toho zváž aktualizáciu softvéru investovaním do záplat (patch managementu).

Nainštaluj bránu firewall

Firewally sú užitočné pri predchádzaní rôznym útokom, ako sú útoky typu DoS. Fungujú tak, že kontrolujú sieťovú prevádzku, ktorá prechádza systémom. Brána firewall tiež zastaví akúkoľvek podozrivú aktivitu, ktorú považuje za potenciálne škodlivú pre počítač.

Zálohuj dáta

Pri zálohovaní údajov ich presunieš na iné, bezpečné miesto na uloženie. Môže ísť o použitie cloudového úložiska alebo fyzického zariadenia, napríklad pevného disku. V prípade útoku ti zálohovanie údajov umožní obnoviť všetky stratené údaje.

Šifrovanie údajov

Šifrovanie údajov je populárny spôsob prevencie kybernetických útokov a zabezpečuje, že údaje sú prístupné len tým, ktorí majú dešifrovací kľúč. Na dosiahnutie úspešného útoku na zašifrované údaje sa agresori často musia spoliehať na metódu hrubej sily (brute force method), pri ktorej skúšajú rôzne kľúče, kým neuhádnu ten správny, čo robí prelomenie šifrovania náročným.

Používaj silné heslá

Aby si zabránil útokom, mal by si mať v prvom rade silné heslá a vyhýbaj sa používaniu rovnakých hesiel pre rôzne kontá a systémy. Opakované používanie rovnakého hesla zvyšuje riziko, že agresori získajú prístup ku všetkým tvojim informáciám. Pravidelná aktualizácia hesiel a používanie hesiel, ktoré kombinujú špeciálne znaky, veľké a malé písmená a číslice, môže pomôcť chrániť všetky tvoje kontá.

Používaj dvojfaktorové overenie

Používaj dvoj- alebo viacfaktorové overovanie. Pri dvojfaktorovom overovaní sa vyžaduje, aby používatelia poskytli dva rôzne overovacie faktory na svoje overenie. Keď sa od teba okrem používateľského mena a hesla vyžaduje viac ako jeden ďalší spôsob overovania, označujeme to ako viacfaktorové overovanie. Ukazuje sa, že je to dôležitý krok na zabezpečenie akéhokoľvek účtu.

Zúčastni sa komplexného školenia o kybernetickej bezpečnosti

Komplexné školenie o kybernetickej bezpečnosti je jedným z najefektívnejších spôsobov, ako získať praktické vedomosti a zručnosti na ochranu seba a svojej firmy pred kybernetickými útokmi. Takéto školenie poskytuje účastníkom hlbší prehľad o rôznych typoch hrozieb a technikách na kompromitovanie systémov a získanie citlivých údajov. Navyše, účastníci sa naučia praktické metódy na detekciu, prevenciu a reakciu na tieto útoky.

Záver ku kybernetickým útokom

V digitálnom veku, v ktorom sa stále viac spoliehame na technológie, je ochrana pred kybernetickými útokmi nevyhnutnou súčasťou každej organizácie aj jednotlivca. Kybernetické hrozby, ako sú malware, ransomware, phishing či útoky typu man-in-the-middle, sú čoraz sofistikovanejšie a spôsobujú vážne finančné aj reputačné škody.

Preto je kritické mať implementovanú robustnú kybernetickú bezpečnostnú stratégiu, ktorá zahŕňa nielen technické opatrenia, ale aj dôkladné vzdelávanie používateľov a zamestnancov.

Správne zabezpečenie dát, sledovanie aktivít na dark webe či investícia do elitných služieb na hľadanie hrozieb, sú len niektoré z kľúčových krokov, ktoré môžu organizácie prijať. Taktiež je nevyhnutné pravidelné školenie v oblasti kybernetickej bezpečnosti, aby sa minimalizovali riziká ľudskej chyby.