Cyberangriffe, Bedrohungen, ihre Arten und wie man sie verhindern kann

Im heutigen digitalen Zeitalter, in dem die meisten unserer persönlichen und beruflichen Aktivitäten online stattfinden, sind Cyberangriffe zu einer ernsthaften Bedrohung für Privatpersonen, Unternehmen und staatliche Einrichtungen geworden. Cybersicherheit ist daher ein Schlüsselbereich, der sich mit dem Schutz von Systemen, Netzwerken und Daten vor unerwünschten Angriffen beschäftigt. Zu verstehen, was ein Cyberangriff ist, wie er abläuft und welche Formen am häufigsten vorkommen, ist der erste Schritt, um dich gegen diese Bedrohungen zu wehren und wirksam zu schützen. Dieser Artikel führt dich in die verschiedenen Arten von Cyberangriffen ein und erklärt, wie sie funktionieren.

In diesem Artikel erfährst du:

Was sind Cyberangriffe?

Cyberangriffe sind Versuche, Informationsressourcen und -systeme in Computernetzwerken zu stehlen, zu verändern, zu zerstören, zu stören oder unbrauchbar zu machen. Man unterscheidet zwei Hauptkategorien: Interne Bedrohungen – Diese entstehen, wenn Personen mit legitimem Systemzugang ihre Berechtigungen missbrauchen – absichtlich oder unabsichtlich.

Beispiele sind verärgerte Mitarbeiter oder Auftragnehmer, die Schwachstellen ausnutzen. Externe Bedrohungen – Hier handelt es sich um Angriffe von außen, z. B. durch kriminelle Organisationen oder Hacker ohne Bezug zum betroffenen System.

Ziele von Cyberangriffen reichen von Einzelpersonen über Unternehmen bis hin zu Regierungen. Bei Angriffen auf Organisationen geht es oft um den Zugriff auf sensible Daten wie geistiges Eigentum, Kundendaten oder Zahlungsinformationen.

Wie funktioniert ein Cyberangriff?

Ein Cyber-Angriff beginnt damit, dass der Angreifer ein Ziel auswählt. Dabei kann es sich um eine Person, eine Organisation oder eine bestimmte Schwachstelle handeln, z. B. eine veraltete Software oder eine schwache Sicherheitskonfiguration. Angreifer sammeln Informationen über das Ziel durch Techniken wie das Scannen von Netzwerken, die Suche nach ungeschützten Systemen oder sogar das Auswerten von öffentlich zugänglichen Online-Daten. Sobald sie über genügend Informationen verfügen, nutzen sie Schwachstellen im System aus, um sich unberechtigten Zugang zu verschaffen.

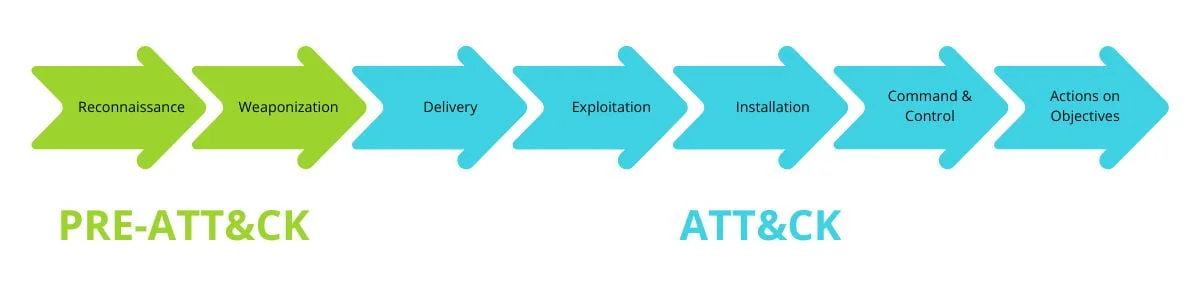

Schritte eines Cyberangriffs

- Erstmaliger Zugriff: Ein Angreifer verschafft sich Zugang zum System, indem er häufig Schwachstellen ausnutzt oder Social-Engineering-Methoden wie Phishing einsetzt, um Benutzer zur Herausgabe ihrer Daten zu verleiten. Dazu können auch Brute-Force-Angriffe auf schwache Passwörter oder die Verwendung von gestohlenen Zugangsdaten aus früheren Datenschutzverletzungen gehören.

- Ausführung: Nachdem er ein System infiltriert hat, kann der Angreifer bösartigen Code ausführen, der oft als legitime Software getarnt oder in Dateien wie E-Mail-Anhängen eingebettet ist. Der Code stellt normalerweise eine Verbindung zum Server des Angreifers her und lädt zusätzliche Schadsoftware oder Anweisungen herunter.

- Privilegienerweiterung: Der Angreifer versucht, höhere Zugriffsrechte auf dem System zu erlangen, zum Beispiel Administratorrechte, um sich frei bewegen und fortgeschrittenere Operationen durchführen zu können. Häufig nutzt er dafür Systemschwachstellen oder Fehlkonfigurationen aus.

- Ausdehnung des Angriffs: Nachdem er Zugang zu einem einzelnen System erhalten hat, bewegt sich der Angreifer seitlich durch das Netzwerk und versucht, die Kontrolle über weitere Geräte und sensible Bereiche wie Datenbanken oder Domain-Controller zu übernehmen. Dabei werden oft gestohlene Anmeldedaten wiederverwendet oder neue Schwachstellen ausgenutzt.

- Das ultimative Ziel: Der Angreifer kann Daten stehlen, Ransomware installieren (um Dateien zu verschlüsseln und Lösegeld zu fordern), den Datenverkehr stören oder das Netzwerk sabotieren. In einigen Fällen bleibt er lange unentdeckt (Advanced Persistent Threat, APT) und sammelt weiterhin wertvolle Daten.

Während des gesamten Prozesses nutzen Angreifer verschiedene Techniken, um eine Entdeckung zu vermeiden, etwa Verschlüsselung, Verschleierung oder das Löschen von Protokollen. Cyberangriffe können unterschiedlich komplex sein, folgen aber oft diesem allgemeinen Muster:

Arten von Cyberangriffen

Es gibt heute viele Arten von Cyberangriffen. Wenn du die verschiedenen Angriffsformen kennst, kannst du deine Netzwerke und Systeme besser schützen. In diesem Abschnitt stellen wir dir die häufigsten Cyberangriffe vor – von Bedrohungen für Einzelpersonen bis hin zu Angriffen auf große Unternehmen.

1. Malware-Definition

Viele wissen nicht genau, was Malware ist, obwohl sie ihr schon begegnet sind. Malware ist eine schädliche Software, die darauf abzielt, Computer, Netzwerke oder Geräte zu beschädigen, zu missbrauchen oder unbefugten Zugriff darauf zu erlangen. Cyberkriminelle nutzen sie, um sensible Daten zu stehlen, Betriebsabläufe zu stören oder Systeme für böswillige Zwecke zu übernehmen.

Malware kann über betrügerische E-Mails, bösartige Downloads, infizierte Websites oder kompromittierte Software-Updates in dein System gelangen. Sobald sie sich im System befindet, kann sie eine Vielzahl bösartiger Aktivitäten durchführen, wie Daten stehlen, Benutzer ausspionieren oder Dateien beschädigen.

Malware-Typen

- Rootkit – Im Gegensatz zu anderen bösartigen Codes handelt es sich bei einem Rootkit um eine Reihe von Software-Tools, die verwendet werden, um eine „Hintertür“ im Gerät des Opfers zu öffnen. Dadurch kann ein Angreifer zusätzliche Malware wie Ransomware und Keylogger installieren oder Fernzugriff auf und Kontrolle über andere Geräte im Netzwerk erlangen. Um nicht entdeckt zu werden, deaktivieren Rootkits häufig die Sicherheitssoftware. Sobald ein Rootkit die Kontrolle über ein Gerät erlangt hat, kann es dazu verwendet werden, Spam zu versenden, einem Botnet beizutreten oder sensible Daten zu sammeln und an den Angreifer zurückzusenden.

- Trojanisches Pferd (Trojanischer Virus) – Ein Trojanisches Pferd ist ein Programm, das du herunterlädst und auf deinem Computer installierst und das scheinbar harmlos ist, aber in Wirklichkeit bösartig ist. In der Regel versteckt sich diese Malware in einem harmlos aussehenden E-Mail-Anhang oder in einer kostenlos heruntergeladenen Anwendung. Wenn du auf den Anhang klickst oder das Programm herunterlädst, wird die Malware auf dein Computergerät übertragen. Sobald der bösartige Code eingefügt ist, führt er die Aufgabe aus, die der Angreifer vorgesehen hat. Oft dient er dazu, einen sofortigen Angriff zu starten, aber er kann auch eine Hintertür schaffen, die der Hacker für zukünftige Angriffe nutzen wird.

- Spyware – Einmal installiert, überwacht Spyware die Internet-Aktivitäten des Opfers, spürt Anmeldedaten auf und spioniert sensible Informationen aus – alles ohne die Zustimmung oder das Wissen des Benutzers. Cyberkriminelle verwenden Spyware beispielsweise, um Kreditkarten- und Bankkontonummern sowie Passwörter auszuspähen. Auch Regierungsbehörden in vielen Ländern verwenden Spyware – am bekanntesten ist ein Programm namens Pegasus – um Aktivisten, Politiker, Diplomaten, Blogger, Forschungslabors und Verbündete auszuspionieren.

- Ransomware – Ransomware ist eine Art von Malware, die den Zugriff auf Dateien oder ein ganzes System blockiert, indem sie diese verschlüsselt. Nachdem der Zugriff blockiert wurde, verlangen die Angreifer ein Lösegeld, um die Dateien zu entschlüsseln. Diese Art von Angriff ist in der Regel sehr schnell und kann auch Backups beeinträchtigen, so dass es schwierig ist, Systeme ohne Zahlung eines Lösegelds wiederherzustellen. Ransomware wird oft über Phishing-E-Mails oder infizierte Websites verbreitet. Ein bekanntes Beispiel ist der WannaCry Ransomware-Angriff, von dem Tausende von Organisationen weltweit betroffen waren.

- Adware – Adware ist Software, die unerwünschte Werbung auf dem Gerät eines Benutzers anzeigt, oft ohne dessen Zustimmung. Auch wenn Adware nicht immer bösartig ist, kann sie das Benutzererlebnis stören, indem sie das Gerät verlangsamt und ständig Werbung anzeigt. Sie wird oft unwissentlich installiert, zum Beispiel zusammen mit kostenloser Software. In einigen Fällen kann Adware das Online-Verhalten eines Benutzers verfolgen, um gezielt Werbung zu schalten oder sensible Daten zu erhalten.

- Würmer (Worms-Virus) – Würmer sind selbstreplizierende Schadprogramme, die sich über Netzwerke verbreiten, ohne dass ein Benutzer eingreifen muss. Im Gegensatz zu Viren müssen sich Würmer nicht an andere Programme oder Dateien binden. Ihr Hauptziel ist es, so viele Geräte wie möglich zu infizieren und sich so schnell wie möglich zu verbreiten. Würmer können schwerwiegende Schäden verursachen, z. B. Netzwerke überlasten, Systeme verlangsamen oder weitere Malware installieren. Ein Beispiel ist der Morris-Wurm, einer der ersten großen Internet-Würmer.

- Botnet – Ein Botnet ist ein Netzwerk infizierter Geräte (genannt „Bots“), die unter der Kontrolle eines Angreifers stehen. Die Geräte in einem Botnet können für koordinierte Angriffe verwendet werden, z. B. für Distributed Denial of Service (DDoS)-Angriffe, bei denen das Botnet den Zielserver mit einer übermäßigen Anzahl von Anfragen überflutet und ihn damit außer Betrieb setzt. Geräte können mit verschiedenen Arten von Malware infiziert werden, oft ohne das Wissen des Benutzers. Botnets werden auch verwendet, um Spam zu verbreiten oder Daten zu stehlen.

2. Definition eines Denial-of-Service-Angriffs

Ein Denial-of-Service-Angriff (DoS-Angriff) ist ein bösartiger, gezielter Angriff, der ein Netzwerk mit gefälschten Anfragen überflutet, um den Geschäftsbetrieb zu stören.

Bei einem DoS-Angriff können Benutzer keine normalen Aufgaben ausführen, wie den Zugriff auf E-Mails, Websites, Online-Konten oder andere Ressourcen, die von dem angegriffenen System gehostet werden. Obwohl die meisten DoS-Angriffe nicht zu Datenverlusten führen und meist ohne Lösegeldzahlung behoben werden können, verursachen sie für Unternehmen erhebliche Kosten durch Ausfallzeiten und benötigte Ressourcen zur Wiederherstellung.

Der Unterschied zwischen DoS- und verteilten Denial-of-Service-Angriffen (DDoS) liegt im Ursprung des Angriffs. DoS-Angriffe gehen von einem einzelnen System aus, während DDoS-Angriffe von mehreren Systemen gleichzeitig durchgeführt werden. DDoS-Angriffe sind komplexer zu stoppen, da mehrere Angriffsquellen identifiziert und blockiert werden müssen.

3. Phishing – was ist das?

Phishing ist eine Cyberattacke, bei der Angreifer versuchen, sensible Daten wie Login-Daten, Passwörter oder Kreditkarteninformationen zu stehlen. Dabei geben sich die Täter als vertrauenswürdige Quelle aus, oft durch gefälschte E-Mails oder Nachrichten, die scheinbar von seriösen Unternehmen oder Kollegen stammen.

Phishing Arten

1. Email Phishing

E-Mail-Phishing ist die häufigste Form des Phishing-Angriffs, bei dem die Angreifer massenhaft betrügerische E-Mails versenden, die vorgeben, von vertrauenswürdigen Quellen wie Banken, Online-Diensten oder bekannten Unternehmen zu stammen.

- Die E-Mail enthält einen bösartigen Link oder Anhang, der beim Anklicken auf eine gefälschte Website weiterleitet, die wie eine seriöse Website aussieht. Die Opfer werden dann aufgefordert, persönliche Informationen wie Login- oder Kreditkartendaten einzugeben.

- Beispiel: Eine angebliche Bank-E-Mail, die dich auffordert, deine Kontodaten über einen Link zu aktualisieren.

2. Spear-Phishing

Spear-Phishing ist eine gezielte Form des Phishings, das auf bestimmte Personen oder Organisationen abzielt.

- Im Gegensatz zu Massen-Phishing-E-Mails verwenden Spear-Phishing-Angriffe personalisierte Informationen (z. B. den Namen des Empfängers, seine Berufsbezeichnung oder Details zu einem Unternehmensprojekt), um die Nachricht legitimer erscheinen zu lassen.

- Beispiel: Eine Spear-Phishing-E-Mail kann vorgeben, von einem Kollegen oder Vorgesetzten zu stammen, der dich auffordert, sensible Unternehmensdaten zu übermitteln oder dein Passwort zurückzusetzen.

3. Whaling

Whaling konzentriert sich auf hochrangige Personen innerhalb einer Organisation, wie CEOs oder leitende Angestellte.

- Die Angreifer geben sich als vertrauenswürdige Personen aus und nutzen oft dringende geschäftliche Angelegenheiten als Köder. Diese E-Mails sind stark personalisiert und zielen auf Informationen auf Führungsebene ab, wie etwa geschäftliche Referenzen, Finanzdaten oder strategische Pläne.

- Beispiel: eine E-Mail an einen CEO, die sich als juristische Behörde oder andere hochrangige Führungskraft ausgibt und sensible Geschäftsdokumente oder große Banküberweisungen anfordert.

4. Vishing (Sprachphishing)

Vishing bezeichnet Phishing-Angriffe, die über Telefonanrufe durchgeführt werden.

- Die Angreifer geben sich als vertrauenswürdige Organisationen wie Banken oder Behörden aus und verleiten ihre Opfer dazu, sensible Informationen wie Passwörter, Bankdaten oder Sozialversicherungsnummern preiszugeben.

- Beispiel: Ein Anruf von einer angeblichen Bank, die dich nach deiner Kontonummer oder PIN fragt, um deine Identität zu „verifizieren“.

5. Smishing (SMS-Phishing)

Smishing ist Phishing über SMS oder Textnachrichten.

- Der Angreifer sendet eine Textnachricht mit einer betrügerischen Nachricht oder Telefonnummer, die den Empfänger zu dringenden Maßnahmen auffordert. Das Ziel ist oft, persönliche Daten zu stehlen oder ein mobiles Gerät mit Malware zu infizieren.

- Beispiel: Eine Textnachricht, in der behauptet wird, dass dein Bankkonto gesperrt ist und du aufgefordert wirst, auf einen Link zu klicken, um deine Kontodaten zu überprüfen.

4. Spoofing

Die Definition eines Spoofing-Angriffs ist einfach. Es handelt sich um eine Art von Cyberangriff, bei dem sich ein Angreifer als eine vertrauenswürdige Instanz oder ein vertrauenswürdiges System ausgibt, um Personen oder Systeme zu täuschen, damit sie Zugang gewähren oder sensible Informationen weitergeben. Das Hauptziel besteht darin, sich unbefugten Zugang zu verschaffen, Daten zu stehlen oder weitere Angriffe unter dem Deckmantel einer legitimen Quelle zu starten. Spoofing kann in einer Vielzahl von Kontexten auftreten, von der E-Mail-Kommunikation bis zu Netzwerkverbindungen.

Spoofing-Typen

1) E-Mail-Spoofing

Die Angreifer versenden betrügerische E-Mails, die vorgeben, von einem vertrauenswürdigen Absender zu stammen, z. B. von einem Kollegen, Geschäftspartner oder einem bekannten Unternehmen.

Indem sie das Feld „Von“ in der Kopfzeile der E-Mail ändern, erwecken sie den Eindruck, dass die E-Mail von einer anderen Person stammt. Diese Art von Spoofing wird häufig bei Phishing-Angriffen eingesetzt, um den Empfänger dazu zu bringen, sensible Daten weiterzugeben oder auf bösartige Links zu klicken.

Beispiel: Du erhältst eine E-Mail, die aussieht, als käme sie von deiner Bank, und in der du aufgefordert wirst, dich anzumelden oder dein Passwort über einen betrügerischen Link zurückzusetzen.

2. IP-Spoofing

Aggressoren manipulieren die Quell-IP-Adresse im Paket-Header, um das Paket so aussehen zu lassen, als käme es von einer vertrauenswürdigen oder bekannten IP-Adresse.

IP-Spoofing wird häufig verwendet, um sich unbefugten Zugang zu einem Netzwerk zu verschaffen oder um verteilte Distributed-Denial-of-Service-Angriffe (DDoS ) zu starten, indem ein Ziel mit Datenverkehr von vielen gefälschten IP-Adressen überflutet wird.

Beispiel: Ein Angreifer sendet bösartige Datenpakete an ein System, die scheinbar von einer vertrauenswürdigen Quelle im Netzwerk stammen.

3. URL-Spoofing

Angreifer erstellen gefälschte Websites, um legitime Websites zu imitieren, oft mit dem Ziel, sensible Informationen wie Benutzernamen, Passwörter oder Zahlungsdetails zu stehlen.

Ein Angreifer registriert einen Domainnamen, der einer vertrauenswürdigen Website ähnelt, und ändert ein oder zwei Zeichen, um die Benutzer zu täuschen (z. B. „g00gle.com“ statt „google.com“). Wenn die Benutzer die gefälschte Website besuchen, werden sie zur Eingabe vertraulicher Informationen verleitet.

Beispiel: Eine betrügerische Website, die wie eine Online-Banking-Anmeldeseite aussieht, aber in Wirklichkeit von einem Angreifer gesteuert wird, um Anmeldedaten zu erhalten.

4. ARP-Spoofing

Ein Angreifer sendet gefälschte ARP-Nachrichten innerhalb des lokalen Netzwerks, um seine MAC-Adresse mit der IP-Adresse eines anderen Geräts, oft eines Gateways oder Routers, zu verbinden.

Diese Art von Angriff ermöglicht es einem Angreifer, die Übertragung von Daten zwischen Geräten in einem Netzwerk abzufangen, zu verändern oder zu stoppen. Sie wird häufig bei Man-in-the-Middle-Angriffen (MITM) eingesetzt.

Beispiel: Wenn ein Angriff auf das Netzwerk erfolgt, kann der Angreifer die Kommunikation zwischen deinem Gerät und dem Router abfangen, sodass er die gesendeten und empfangenen Daten überwachen oder verändern kann.

5. Identitätsbasierte Angriffe Definition

Identitätsbasierte Angriffe sind sehr schwer zu erkennen. Wenn die gültigen Anmeldedaten eines Benutzers kompromittiert wurden und ein Angreifer sich als dieser Benutzer ausgibt, ist es oft sehr schwierig, das typische Verhalten eines Benutzers von dem eines Hackers mit herkömmlichen Sicherheitsmaßnahmen und -tools zu unterscheiden.

Arten von identitätsbasierten Cyberangriffen

1. Man-in-the-Middle-Angriff (MITM)

Bei einem MITM-Angriff greift ein Angreifer heimlich in die Kommunikation zwischen zwei Parteien ein, um sie abzuhören oder zu manipulieren. Ziel ist meist der Diebstahl sensibler Daten wie Anmeldedaten, Bankinformationen oder persönlicher Angaben. Der Angreifer positioniert sich dabei zwischen Opfer und Zielsystem und nutzt Techniken wie Wi-Fi-Sniffing oder DNS-Spoofing. Er kann Gespräche mithören, verändern, Geldtransaktionen umleiten, Passwortänderungen erzwingen oder unbefugte Aktionen durchführen.

Beispiel: Angreifer zeichnet die Kommunikation zwischen einem Nutzer und seiner Bank während einer Online-Überweisung auf.

2. Pass-the-Hash-Angriff (PtH)

Bei einem PtH-Angriff stehlen Cyberkriminelle einen Passwort-Hash – eine verschlüsselte Version des Originalpassworts – und nutzen ihn direkt zur Authentifizierung, ohne das Passwort zu entschlüsseln. Dieser Angriff ist besonders in Windows-Umgebungen verbreitet, wo Hashes gespeichert und über das Netzwerk übertragen werden.

Beispiel: Ein Angreifer dringt in ein Unternehmensnetzwerk ein, indem er einen gestohlenen Hash nutzt, ohne das eigentliche Passwort zu kennen.

3. Golden-Ticket-Angriff

Hier nutzen Angreifer Schwachstellen im Kerberos-Authentifizierungsprotokoll (Microsoft Active Directory), um ein „goldenes Ticket“ zu erstellen. Dieses gewährt uneingeschränkten Zugriff auf Domänencontroller und kritische Netzwerkressourcen. Der Angreifer umgeht damit die Authentifizierung und behält dauerhaften Zugriff.

Beispiel: Ein Angreifer stiehlt Schlüsseldaten von einem Domänencontroller und erstellt ein goldenes Ticket, das uneingeschränkten Zugriff auf das gesamte Netzwerk des Unternehmens ermöglicht, ohne dass eine erneute Authentifizierung erforderlich ist.

4.Silver-Ticket-Angriff

Der Silver Ticket-Angriff ähnelt dem Golden Ticket-Angriff, ist aber weniger weit verbreitet. Angreifer erstellen gefälschte Service-Tickets, um Zugang zu bestimmten Diensten zu erhalten. Nach dem Diebstahl des Kennworts für ein Konto mit Zugriff auf die Dienstebene erstellt der Angreifer ein gefälschtes Authentifizierungsticket, das unbefugten Zugriff auf einen bestimmten Dienst (z. B. Dateifreigabe, Datenbanken) im Netzwerk ermöglicht.

Beispiel: Ein Angreifer fälscht ein Service-Ticket und erlangt so Zugriff auf einen bestimmten Anwendungsserver.

5. Sammeln von Zugangsdaten (Credential Harvesting)

Credential Harvesting bezeichnet das Sammeln von Benutzerdaten, einschließlich Benutzernamen, Passwörtern und anderen Anmeldedaten, häufig durch Phishing, Keylogging oder Einbruch. Angreifer sammeln diese Informationen, um sie für unbefugte Zugriffe zu verwenden oder im Dark Web zu verkaufen. Anmeldeinformationen werden oft massenhaft aus verschiedenen Quellen gesammelt, einschließlich Phishing-Websites oder Malware-Infektionen.

Beispiel: Eine Phishing-E-Mail leitet das Opfer auf eine gefälschte Login-Seite, wo die eingegebenen Anmeldedaten abgefangen werden.

6. Credential Stuffing

Beim Credential Stuffing verwendest du gestohlene Anmeldedaten aus einem kompromittierten System, um Zugriff auf andere Systeme zu erhalten. Da viele Nutzer dieselben Passwörter für mehrere Konten nutzen, versuchen Angreifer, sich mit diesen Zugangsdaten (die sie aus früheren Datenleaks haben) bei völlig fremden Diensten anzumelden – wie E-Mail-Konten, sozialen Netzwerken oder Bankzugängen.

Beispiel: Verwendung von Zugangsdaten, die von einer kompromittierten E-Commerce-Website gestohlen wurden, um auf die Social-Media-Konten des Opfers zuzugreifen.

7. Password Spraying

Beim Password Spraying probierst du ein paar häufig genutzte Passwörter gegen viele verschiedene Konten aus, um Sperrmechanismen zu umgehen. Anders als bei normalen Brute-Force-Angriffen (wo viele Passwörter gegen ein Konto getestet werden), testest du hier wenige Standard-Passwörter wie „password123“ gegen hunderte Konten gleichzeitig. So fällst du nicht durch Sicherheitssysteme auf, die nach mehreren Fehlversuchen sperren.

Beispiel: Ein Hacker versucht das Passwort „Welcome2025“ bei allen Mitarbeiterkonten eines Unternehmens.

8. Brute-Force-Angriffe

Bei einem Brute-Force-Angriff werden Passwörter oder Verschlüsselungsschlüssel systematisch durch Ausprobieren erraten, bis das richtige Passwort gefunden ist. Die Angreifer verwenden automatisierte Software, um schnell verschiedene Kombinationen von Benutzernamen und Passwörtern auszuprobieren. Wenn sie über genügend Zeit und Rechenleistung verfügen, können sie schließlich die richtige Kombination herausfinden.

Beispiel: Ein Angreifer verwendet ein Tool, das nach dem Ausprobieren von Tausenden von Kombinationen das richtige Passwort für ein Administratorkonto errät.

6. Code-Injection-Angriffe

Bei Code-Injection-Angriffen fügt ein Angreifer bösartigen Code in ein anfälliges System ein, um dessen Funktionsweise zu manipulieren. Es gibt mehrere Arten solcher Angriffe:

1. SQL-Injection

Ein SQL-Injection-Angriff nutzt Systemschwachstellen aus, um böswillige SQL-Anweisungen in eine datengesteuerte Anwendung einzuschleusen, die es einem Angreifer ermöglichen, Informationen aus der Datenbank zu extrahieren. Hacker verwenden SQL-Injection-Techniken, um Daten in der Datenbank einer Anwendung zu ändern, zu stehlen oder zu löschen.

Stell dir eine Website mit einem Login-Formular vor. Normalerweise würde die Anwendung diese SQL-Abfrage senden:

SELECT * FROM users WHERE username = ‚Benutzer‘ AND password = ‚Passwort‘;

Wenn jedoch ein Angreifer die folgende Zeichenfolge in das Feld Benutzername eingibt:

‚ OR ‚1‘=’1′

Die SQL-Abfrage könnte wie folgt aussehen:

SELECT * FROM users WHERE username = “ OR ‚1‘=’1′ AND password = ‚Passwort‘;

Diese Abfrage ist nun immer wahr, da ‚1‘=’1′ eine Bedingung ist, die immer erfüllt ist. Ein Angreifer kann sich auf diese Weise in das System einloggen, ohne die tatsächlichen Anmeldedaten zu kennen.

2. Cross-Site Scripting (XSS)

Cross Site Scripting (XSS) ist eine Code-Injektionsattacke, bei der ein Angreifer bösartigen Code in eine legitime Website einschleust. Der Code wird dann als infiziertes Skript im Webbrowser des Benutzers ausgeführt und ermöglicht es dem Angreifer, vertrauliche Informationen zu stehlen oder sich als der Benutzer auszugeben.

Webforen, Diskussionsforen, Blogs und andere Websites, auf denen Benutzer ihre eigenen Inhalte veröffentlichen können, sind am anfälligsten für XSS-Angriffe.

3. Malvertising

Der Angriff beginnt in der Regel mit einem Hackerangriff auf einen Server eines Drittanbieters, der es dem Cyberkriminellen ermöglicht, bösartigen Code in die angezeigte Anzeige oder ein Element der Anzeige einzufügen, z. B. den Text eines Werbebanners, ein kreatives Bild oder einen Videoinhalt. Wenn ein Website-Besucher darauf klickt, installiert der schädliche Code in der Anzeige Malware oder Adware auf dem Computer des Benutzers.

4. Data Poisoning

Data Poisoning ist eine Art von Cyber-Angriff, bei dem ein Angreifer absichtlich einen Trainingsdatensatz kompromittiert, der von einem Modell der künstlichen Intelligenz oder des maschinellen Lernens verwendet wird, um die Funktionsweise des Modells zu manipulieren. Durch die Manipulation des Trainingsdatensatzes kann ein Angreifer Verzerrungen einführen, absichtlich falsche Ergebnisse erzeugen, Schwachstellen einführen oder auf andere Weise die Vorhersagefähigkeit des Modells beeinträchtigen.

7. Angriff auf die Lieferkette

Ein Angriff auf die Lieferkette ist eine Cyberangriffsart, bei der ein vertrauenswürdiger Drittanbieter angegriffen wird, der wichtige Dienstleistungen oder Software für die Lieferkette bereitstellt. Bei Software-Lieferkettenangriffen wird bösartiger Code in eine Anwendung eingeschleust, um alle Benutzer zu infizieren, während Hardware-Lieferkettenangriffe physische Komponenten mit demselben Ziel manipulieren.

Software-Lieferketten sind besonders anfällig, weil moderne Software nicht von Grund auf neu entwickelt wird, sondern viele Standardkomponenten enthält – wie APIs von Drittanbietern, Open-Source-Code und proprietäre Softwareelemente.

8. Die Definition eines Social-Engineering-Cyberangriffs

Social Engineering beschreibt eine Technik, bei der Angreifer psychologische Manipulation einsetzen, um ihre Opfer zu bestimmten Handlungen zu verleiten. Sie nutzen starke Motivatoren wie Liebe, Geld, Angst oder Status, um an sensible Informationen zu gelangen, die sie später für Erpressungen oder Wettbewerbsvorteile missbrauchen.

Arten von Social Engineering-Angriffen

1. Pretexting

Hier erschleichen sich Angreifer Zugang zu Informationen oder Systemen, indem sie ein falsches Szenario vortäuschen, um Vertrauen zu gewinnen. Dabei geben sie sich als Investmentbanker, Personalmitarbeiter oder IT-Spezialisten aus.

2. Business Email Compromise (BEC)

Bei BEC-Angriffen imitieren die Angreifer vertrauenswürdige Personen, um Mitarbeiter oder Kunden zu manipulieren – etwa zur Überweisung von Geld oder Herausgabe von Daten.

3. Desinformationskampagne

Dabei handelt es sich um gezielte Falschinformationen, besonders zu politischen oder kriegsbezogenen Themen. Angreifer nutzen soziale Medien mit großer Reichweite, um mittels Bots und Fake-Accounts falsche Narrative zu verbreiten und Meinungen zu beeinflussen.

4. Honeytrap

Diese Angriffe zielen auf Nutzer von Dating-Plattformen ab. Angreifer erstellen Fake-Profile und nutzen die aufgebaute emotionale Bindung, um Opfer zu finanziellen Transaktionen, Informationspreisgaben oder Malware-Installationen zu bewegen.

5. Tailgating (Huckepack-Methode)

Tailgating, auch als Huckepack-Angriff bekannt, ist eine Form des persönlichen Angriffs, bei dem sich der Angreifer einem Mitarbeiter des Unternehmens nähert und ihn bittet, ihm die Tür zu öffnen. Sobald der Angreifer das Unternehmen betreten hat, versucht er, sensible Informationen zu stehlen oder zu zerstören.

9. Definition von Insider-Bedrohungen

IT-Teams, die sich ausschließlich auf externe Bedrohungen konzentrieren, behandeln nur einen Teil der Sicherheitsumgebung. Interne Bedrohungen durch aktuelle oder ehemalige Mitarbeiter stellen ein erhebliches Risiko dar, da diese Personen direkten Zugang zum Netzwerk des Unternehmens, zu sensiblen Daten und geistigem Eigentum haben und oft wertvolle Kenntnisse von Geschäftsprozessen und Richtlinien besitzen, die einen Angriff erleichtern könnten.

Nicht alle Insider-Bedrohungen sind böswillig – manche entstehen durch Fahrlässigkeit. Die böswilligen Varianten können beispielsweise durch den Verkauf vertraulicher Informationen im Dark Web oder durch emotionale Manipulation mittels Social-Engineering-Taktiken motiviert sein.

Um sowohl absichtlichen als auch unbeabsichtigten Insider-Bedrohungen wirksam zu begegnen, solltest du als Unternehmen ein solides Schulungsprogramm für Cybersicherheit einführen. Diese Schulungen sollten Mitarbeiter darin schulen, potenzielle Sicherheitsrisiken zu erkennen und abzuschwächen, auch solche, die von Insidern ausgehen.

10. DNS-Tunneling-Definition

Was ist DNS-Tunneling? Es handelt sich um eine Cyberangriffsmethode, bei der DNS-Anfragen und -Antworten genutzt werden, um herkömmliche Sicherheitsmaßnahmen zu umgehen und Daten und Code über ein Netzwerk zu übertragen.

Nach erfolgreicher Infiltration kann der Angreifer Befehls- und Steuerungsaktivitäten durchführen. Der entstandene Tunnel ermöglicht dem Hacker, Malware zu starten oder Daten, IP-Adressen sowie andere sensible Informationen zu erhalten, indem diese Bit für Bit in DNS-Antworten verschlüsselt werden.

DNS-Tunneling-Angriffe haben sich in den letzten Jahren stark verbreitet, auch weil sie relativ einfach zu implementieren sind. Notwendige Toolkits und Tutorials sind sogar auf Plattformen wie YouTube leicht zugänglich.

11. IoT-basierte Angriffe

Ein auf dem Internet der Dinge (IoT) basierender Angriff ist jeder Cyberangriff, der auf ein IoT-Gerät oder -Netzwerk abzielt. Sobald das Gerät kompromittiert ist, kann ein Angreifer die Kontrolle über das Gerät übernehmen, Daten stehlen oder sich einer Gruppe infizierter Geräte anschließen, um ein Botnet zu erstellen und DoS- oder DDoS-Angriffe zu starten.

Da die Zahl der vernetzten Geräte voraussichtlich rasch zunehmen wird, erwarten Cybersecurity-Experten, dass auch die IoT-Infektionen zunehmen werden. Darüber hinaus könnte die Einführung von 5G-Netzwerken, die die Nutzung von vernetzten Geräten fördern, ebenfalls zu einem Anstieg der Angriffe führen.

12. KI-gestützte Angriffe

Mit der Verbesserung der KI- und ML-Technologien nimmt auch die Zahl der Anwendungsfälle zu. So wie Cybersecurity-Experten KI und ML nutzen, um ihre Online-Umgebungen zu schützen, nutzen Angreifer diese Tools, um sich Zugang zu Netzwerken zu verschaffen oder sensible Informationen zu stehlen.

Nachteilige KI/ML

Angriffe auf KI/ML zielen darauf ab, KI- und maschinelle Lernsysteme zu stören oder zu manipulieren, indem sie während der Trainingsphase irreführende oder ungenaue Daten einbringen. Durch die sorgfältige Ausarbeitung von Eingaben, die Modellschwächen ausnutzen, können Angreifer künstliche Intelligenz dazu bringen, falsche Vorhersagen oder Entscheidungen zu treffen.

Beispiel: Stell dir ein autonomes Fahrzeug mit künstlicher Intelligenz vor, das mithilfe von maschinellem Lernen Verkehrsschilder erkennt und darauf basierend Fahrentscheidungen trifft. Ein Angreifer könnte das Erscheinungsbild eines Stoppschildes mit Hilfe von Angreifertechniken so verändern, dass es dem KI-System des Fahrzeugs als Vorfahrt-gewähren-Schild erscheint.

Diese Veränderungen könnten für das menschliche Auge nicht wahrnehmbar sein, würden aber dazu führen, dass das Schild von der künstlichen Intelligenz falsch interpretiert wird, was zu einem gefährlichen Fahrverhalten führen könnte.

Dunkle künstliche Intelligenz (Dark AI)

Dark AI bezeichnet die böswillige Nutzung von KI- und ML-Technologien zur Ausnutzung von Systemschwachstellen. Im Gegensatz zu konventionellen Angriffen operiert Dark AI oft im Verborgenen und ist daher schwer zu entdecken, bevor ein erheblicher Schaden entstanden ist. Sie nutzt fortschrittliche KI-Techniken, um raffinierte und verdeckte Angriffe durchzuführen.

Beispiel: Die Verwendung von KI-gesteuerten Tools zur automatischen Entdeckung und Ausnutzung von Sicherheitslücken in Software oder Systemen.

Deepfake

Bei Deepfake wird künstliche Intelligenz eingesetzt, um äußerst realistische, aber gefälschte Medien zu erstellen, darunter Bilder, Videos und Audio. Diese Fälschungen können dich täuschen, indem sie den Anschein erwecken, dass Menschen Dinge gesagt oder getan haben, die sie nie getan haben. Deepfakes können verwendet werden, um die öffentliche Meinung zu manipulieren, den Ruf von Personen zu schädigen oder sich in politische Prozesse einzumischen.

Beispiel: ein manipuliertes Video eines Politikers, der kontroverse Aussagen gemacht hat, die in Wirklichkeit nie stattgefunden haben.

KI-generiertes Social Engineering

Zu den Social-Engineering-Angriffen, die durch künstliche Intelligenz ausgelöst werden, gehört die Entwicklung ausgefeilter Chatbots oder virtueller Assistenten, die menschenähnliche Interaktionen imitieren. Diese KI-Systeme unterhalten sich mit Nutzer:innen, um an sensible Informationen zu gelangen oder sie zu bösartigen Handlungen zu überreden.

Beispiel: Ein überzeugender Chatbot mit künstlicher Intelligenz, der sich als Kundendienst ausgibt und Nutzer:innen auffordert, persönliche Informationen oder Anmeldedaten anzugeben.

Wie kann ein Cyber-Angriff verhindert werden?

Cyberangriffe werden immer häufiger und raffinierter. Die gute Nachricht ist, dass es einige Dinge gibt, die Unternehmen tun können, um das Risiko zu minimieren.

Aktualisiere deine Software

Aktualisierte Softwaresysteme sind widerstandsfähiger als veraltete Versionen, die Schwachstellen haben können. Updates können alle Fehler und Schwachstellen in der Software beheben, daher ist es optimal, die neueste Version zu haben. Ziehe außerdem in Erwägung, Ihre Software durch Investitionen in Patches zu aktualisieren (Patch-Management).

Installiere eine Firewall

Firewalls sind nützlich, um verschiedene Angriffe wie z.B. DoS-Angriffe zu verhindern. Sie kontrollieren den Netzwerkverkehr, der das System durchläuft. Eine Firewall stoppt auch jede verdächtige Aktivität, die sie als potenziell schädlich für den Computer erachtet.

Sichere deine Daten

Wenn du ein Backup deiner Daten erstellst, verschiebe diese an einen anderen, sicheren Speicherort. Dabei kann es sich um einen Cloud-Speicher oder ein physisches Gerät wie eine Festplatte handeln. Im Falle eines Angriffs kannst du durch die Sicherung deiner Daten alle verlorenen Daten wiederherstellen.

Datenverschlüsselung

Die Verschlüsselung von Daten ist eine beliebte Methode zur Abwehr von Cyberangriffen und stellt sicher, dass nur diejenigen auf die Daten zugreifen können, die den Entschlüsselungsschlüssel besitzen. Um verschlüsselte Daten erfolgreich anzugreifen, müssen Angreifer oft auf die Brute-Force-Methode zurückgreifen, bei der sie verschiedene Schlüssel ausprobieren, bis sie den richtigen erraten, was das Knacken der Verschlüsselung erschwert.

Verwende sichere Passwörter

Um Angriffen vorzubeugen, solltest du von vornherein sichere Passwörter verwenden und vermeiden, dieselben Passwörter für verschiedene Konten und Systeme zu benutzen. Die wiederholte Verwendung desselben Passworts erhöht das Risiko, dass sich Angreifer Zugang zu all deinen Informationen verschaffen. Wenn du deine Passwörter regelmäßig aktualisierst und Passwörter verwendest, die Sonderzeichen, Groß- und Kleinbuchstaben und Zahlen kombinieren, kannst du alle deine Konten schützen.

Verwende die Zwei-Faktor-Authentifizierung

Nutze die Zwei-Faktor- oder Multi-Faktor-Authentifizierung. Bei der Zwei-Faktor-Authentifizierung musst du zwei verschiedene Authentifizierungsfaktoren für deine Anmeldung angeben. Wenn neben deinem Benutzernamen und Kennwort mehr als eine zusätzliche Authentifizierungsmethode erforderlich ist, spricht man von Multi-Faktor-Authentifizierung. Dies ist ein wichtiger Schritt, um jedes Konto zu sichern.

Nimm an umfassenden Schulungen zur Cybersicherheit teil

Umfassende Schulungen zur Cybersicherheit sind eine der effektivsten Möglichkeiten, praktische Kenntnisse und Fähigkeiten zu erwerben, um dich und dein Unternehmen vor Cyberangriffen zu schützen. Eine solche Schulung vermittelt dir ein umfassendes Verständnis der verschiedenen Arten von Bedrohungen und Techniken, um Systeme zu kompromittieren und an sensible Daten zu gelangen. Darüber hinaus lernst du praktische Methoden, um diese Angriffe zu erkennen, zu verhindern und darauf zu reagieren.

Schlussfolgerung zu Cyberangriffen

In einem digitalen Zeitalter, in dem wir uns immer mehr auf Technologie verlassen, ist der Schutz vor Cyberangriffen für jedes Unternehmen und jeden Einzelnen unerlässlich. Cyber-Bedrohungen wie Malware, Ransomware, Phishing und Man-in-the-Middle-Angriffe werden immer raffinierter und verursachen ernsthafte finanzielle und rufschädigende Schäden.

Daher ist eine solide Cybersicherheitsstrategie von entscheidender Bedeutung, die nicht nur technische Maßnahmen, sondern auch eine gründliche Schulung der Benutzer und Mitarbeiter umfasst.

Die ordnungsgemäße Sicherung von Daten, die Überwachung von Aktivitäten im Dark Web oder die Investition in Elite-Bedrohungsscanner sind nur einige der wichtigsten Schritte, die Unternehmen unternehmen können. Regelmäßige Schulungen zur Cybersicherheit sind ebenfalls wichtig, um das Risiko menschlicher Fehler zu minimieren.